DS1302计时芯片和串行通信

我的FPGA开发板上有一个DS1302芯片,这是Dallas公司生产的计时芯片。它可以记录年、月、日、星期、时、分、秒信息,并且可以在断电时通过后备电源(电池)保持时钟的运行。

所以我打算利用这个芯片的功能做设计一个数字钟电路。首先需要解决的问题是和该芯片的通信。DS1302采用串行端口进行通信,因此我需要研究进行串口通信的方法。

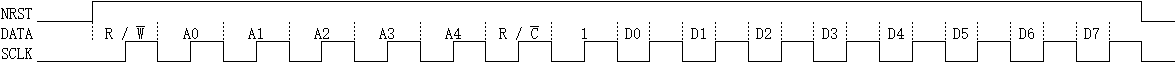

研究DS1302的通信时序图,

看似简单的时序图其实包含了大量的信息,值得仔细地研究。

继续阅读 →我的FPGA开发板上有一个DS1302芯片,这是Dallas公司生产的计时芯片。它可以记录年、月、日、星期、时、分、秒信息,并且可以在断电时通过后备电源(电池)保持时钟的运行。

所以我打算利用这个芯片的功能做设计一个数字钟电路。首先需要解决的问题是和该芯片的通信。DS1302采用串行端口进行通信,因此我需要研究进行串口通信的方法。

研究DS1302的通信时序图,

看似简单的时序图其实包含了大量的信息,值得仔细地研究。

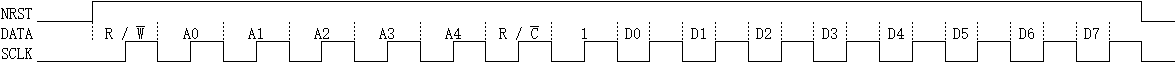

继续阅读 →我最近找了一块载有EP4CE6F17C8的FPGA开发板,并试图在上面构建Nios II系统,做着玩玩。

因为没有经验,所以走了很多弯路,记录在这里,供以后查阅。

继续阅读 →我的手机使用QC2.0快速充电协议,能以9V 1.67A (15W)的速度充电。有意思的是,手机内部有一块电压为3.85V、电量为2550mAh的锂离子电池。这样一来,充电电流将达到将近4A (1.5C),很大。

QC2.0协议使得充电器在先输出5V电压——以免损坏普通设备——的情况下,与被充电的设备通信,识别成功以后充电器将输出更高的电压,如我的手机使用的9V。

网络上有人问到,如果直接接入9V电压,将会是什么情况。我做了一个试验,我的手机可以充电,电流约为1.2A。当电压超过9V以后,输入被切断,充电停止。我用另一个不支持快速充电的手机试验,电流为零。

对于支持9V电压输入的手机而言,可以想象它的元件耐压必然是达到9V的,所以能够充电,并不特别出乎意料。有些意外的是,两个手机都对输入电压过高做了保护。输入电压异常,这看起来是充电器的责任。有些手机充着充着电就爆炸了,除了充电器和电池的质量可疑以外,不知道是不是保护电路也做得不完善。

这个试验给我的另一个启发是,其实我并不需要QC2.0升压板,就可以用调压电源直接给我的手机充电,只不过在连接其他USB设备之前,务必将电压调回标准的5V。升压板在没有调压电源,例如使用电池供电时,才有用处。

继续阅读 →今天我收到这样一则问题:n人中有诚实人和说谎者。诚实人永远说真话,而说谎者既可能说真话也可能说假话。有一种提问方式可以在不知道对方身份的情况下获得一些信息,那就是找两个人提问,问的内容是“对方是诚实人还是说谎者?”如果双方的回答都是“对方是诚实人”,那么真实的情况或者是双方都是诚实人,或者都是说谎者。如果得到其他的回答,那么只能确定至少有一人是说谎者。

为了进一步确定被调查者的身份,引入“高尚组”的定义:如果超过半数的人是诚实人,则称这一组人为“高尚组”。现在希望利用上述提问方式,做⌊n/2⌋次提问,并根据所获得的信息,找出一个新的“高尚组”,且人数不超过⌈n/2⌉。

继续阅读 →Windows Script Host (WSH)是Windows 98推出的脚本工具,至今已有18年历史,应该属于被淘汰的技术之一。尽管如此,微软的MSDN和TechNet上仍维护者相关的文档。

相对于批处理这个更加古老的技术,WSH的优点是它使用VBScript或者JScript语言,语法更加接近通用的程序设计语言,因此更适合处理复杂问题。(参考perl和sh脚本之间的区别。)另一个优点是它可以直接利用所有现成的COM对象,操纵各种应用程序;不过COM也是一个有着20多年历史的老古董技术了。

本文介绍WSH的两个使用功能。其中的代码均为JScript,将代码保存为.js文件,则运行脚本和运行一般的程序没有区别。

最近备齐了一些组件,开始尝试把他们组装起来,做成一个可调的直流电源。

首先,供电部分暂时采用笔记本附带的电源适配器,参数为20V 3.25A。输出接口是联想专用的方口,其格式为外负内正中信号,母座如下图所示。

使用方口母座引出直流电源的正负极,将它接到直流调压板上,其结构如下图所示。

直流调压版使用LTC 3780芯片进行自动升降压,相关参数为

铅笔芯中含有导电物质石墨,在两端加电压则有电流通过,电流足够大时,铅笔芯将发热发光。

怎么想到要自制(就是自己组装的意思)直流电源的呢,说来话长。首先是我的手机支持QC2.0快速充电协议,只能用原装的充电器来快速充电。理论上,用普通的5V 2A充电器也可以以较快的速度充电,但事实是充电非常慢(事后证明其实是USB线的问题,唉)。于是我开始寻找问题的解决方案。

找啊找,慢慢地就偏离了原来的方向,先后买了一条QC2.0的升压板,一个台达5V 3A电源适配器,一个USB电压电流表。下面依次道来。

继续阅读 →testmy.net可以方便地用来进行网速测试。无需flash插件,在PC或者移动端都可以方便地进行。

这个测试反映的是连接的真实速度。据我的经验,无线网络信号的好坏对数据传输速率有影响。

下面是我在家里得到的测试结果。

| 下载(Mbps) | 上载(Mbps) | |

|---|---|---|

| 直接连接 | 25.4 | 5 |

| 洋葱路由 | 0.365 | 0.603 |

| 某公共代理 | 2 | 0.089 |

| 我的DigitalOcean服务器 | 2.1 | 2.7 |

注:1 Mbps = 0.119 MiB/s = 122 KiB/s

继续阅读 →致EE120。

拉普拉斯变换和z变换分别是连续时间和离散时间的傅里叶变换的推广。一方面,运用这些变换可以处理种类更加多的函数;另一方面,它们是分析线性时不变系统和求解微分/差分方程的有力工具。

继续阅读 →